Siden Android 5.0 Lollipop eksisterer det et nytt MediaProjection API som lar apper ta opp videoer og ta skjermbilder av andre apper. Funksjonen brakte funksjoner for skjermopptak og skjermdeling til Lollipop med en ny 'createVirtualDisplay ()' -metode som tillot apper “For å fange innholdet på hovedskjermen (standardskjermen) til et Surface-objekt, som appen din kan sende over nettverket”. Mens tjenesten var teknisk til stede i Android fra starten av, trengte apper opprinnelig root-tilgang for å bruke den; et krav som ble fjernet fra Android 5.0.

Mens apper krever spesiell tillatelse til å bruke MediaProjection API, er det imidlertid ikke nødvendig med en slik tillatelse for å bruke plattformfunksjonene, noe som nå ser ut til å ha gitt om 77,5% av Android-enheter verdensomspennende sårbar for et angrep som angivelig utnytter dette smutthullet til skjult brukernes skjerm og tar opp lyd fra systemet. Berørte Android-versjoner inkluderer Lollipop (både 5.0 og 5.1), Marshmallow og Nougat. Google har oppdatert oppdateringen av Android Oreo.

I de berørte versjonene av Android trenger ikke apper noen spesifikk tillatelse til å bruke MediaProjection-tjenesten, og kan i stedet be om tilgang til den via en SystemUI-popup for å informere brukeren om intensjonen om å ta skjermbilder eller ta opp systemlyd. Problemet er imidlertid at apper kan oppdage når denne SystemUI-advarselen er i ferd med å dukke opp, slik at useriøse apper kan legg en falsk tekst på toppen av SystemUI-advarselen, og dermed lure intetanende brukere til å la sine skjermer eller lyd bli tatt opp uten å vite hva de godtar. Dessverre er berørte Android-versjoner klarer ikke å oppdage delvis skjulte SystemUI-forgrunnsvinduer, forlater brukere potensielt sårbare for alvorlige personvernbrudd.

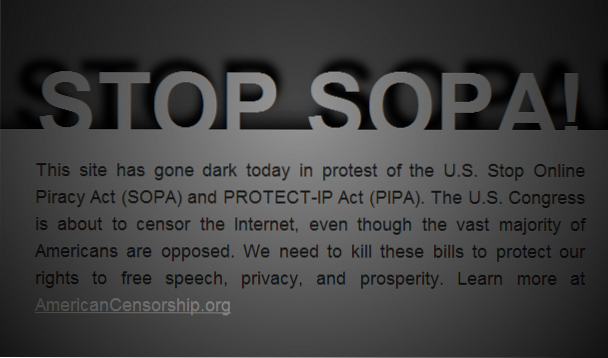

Kjent som 'Tap-jacking' i sikkerhetsspråket ble denne alvorlige designfeilen i Android oppdaget i fjor vinter av sikkerhetsforskere fra MWR Labs. Ifølge teamet bak oppdagelsen kan nettkriminelle “Forbigå denne mekanismen trivielt ved å bruke tapjacking av denne popupen ved hjelp av offentlig kjente metoder for å gi applikasjonene muligheten til å fange brukerens skjerm”. Heldigvis vil brukerne imidlertid motta en heads-up når en app prøver å få tilgang til MediaProjection-tjenesten for å ta opp lyd eller skjermbilder, så vær oppmerksom på screencast-ikonet på varslingslinjen (som vist ovenfor) hvis du mistenker noen useriøs aktivitet på enheten din.

Gadgetshowto

Gadgetshowto