De nylig oppdagede Meltdown og Spectre CPU-sårbarhetene har sendt hele bransjen til vanvidd, og mens de for øyeblikket blir løst gjennom oppdateringer, viser selve løsningen seg å være en annen stor hodepine.

For det første var det den kraftige bremsen på ytelsen etter installasjon av sikkerhetsoppdateringen, og nå er det rapporter om falske Meltdown og Spectre patch blir spredt for phishing-angrep.

Ifølge en rapport blir et SSL-aktivert domene som etterligner det offisielle nettstedet til Tysklands føderale kontor for informasjonssikkerhet (Bundesamt für Sicherheit in der Informationstechnik eller kort sagt BSI) brukt til å gjøre den skitne gjerningen.

Det falske nettstedet tilbyr informasjon om Meltdown og Spectre-sårbarhetene gjennom forskjellige lenker som skal lede brukere til ressursbanker der de kan få en grundig forståelse av hele fiaskoen..

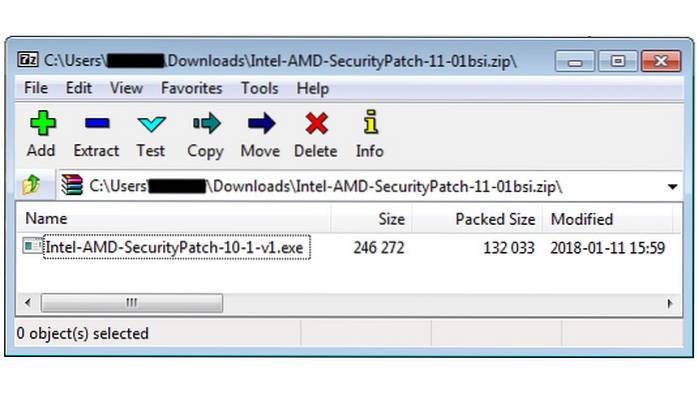

Det falske nettstedet er også vert for en ZIP-arkivlenke med tittelen 'Intel-AMD-SecurityPatch-11-01bsi.zip', som angivelig inneholder den offisielle oppdateringen for de nevnte sårbarhetene. Imidlertid er `` patch '' -filen ingenting annet enn en smart forkledd malware-bank, som bare gjør en ting og en ting, dvs. installerer en informasjonsstylende malware kalt Røykleder. Sikkerhetseksperter har oppdaget at når et system er infisert med skadelig programvare, kobles det til forskjellige domener og sender brukerens private informasjon lagret på PCen til ondsinnede parter i kryptert form.

Sikkerhetseksperter har oppdaget at når et system er infisert med skadelig programvare, kobles det til forskjellige domener og sender brukerens private informasjon lagret på PCen til ondsinnede parter i kryptert form.

Det tyske føderale byrået hadde tidligere advart brukere om falske BSI-e-postmeldinger som ble sendt til brukere i dekke av offisielt distribuerte meldinger. I en pressemelding sa BSI tydelig:

"I sammenheng med det nylig annonserte" Spectre "og" Meltdown "sårbarheten, overvåker BSI for øyeblikket en SPAM-bølge med påståtte sikkerhetsadvarsler fra BSI. Mottakerne blir bedt om å utføre sikkerhetsoppdateringer som kan hentes ved hjelp av en lenke i e-posten. Koblingen fører til et falskt nettsted, som har likhet med innbyggernettstedet (www.bsi-fuer-buerger.de) til BSI. Nedlastingen av den påståtte oppdateringen fører til en malwareinfeksjon på datamaskinen eller smarttelefonen. ”

Byrået rådet brukere til å slette alle slike e-poster, og i tilfelle de har klikket på en lenke nevnt i den falske e-posten og åpnet en webside, bør de ikke laste ned noe innhold fra websiden.

Per nå har rapportene om slike tilslørte angrep for spredning av Smoke Leader-skadeprogrammet vært begrenset til Tyskland, men vi anbefaler brukere over hele kloden å avstå fra å laste ned noen oppdateringer som ikke er fra en autorisert kilde eller som virker sketchy.

Gadgetshowto

Gadgetshowto

![Hilarious Santa's Google Search Tips Rap [Video]](https://gadgetshowto.com/storage/img/images/hilarious-santas-google-search-tips-rap-[video].jpg)