Telegram er kjent for å være en av de sikreste meldingsplattformene der ute, men en sikkerhetsforsker oppdaget nylig et sårbarhet i Telegrams stasjonære klient som lekket IP-adressen til brukerne mens de ringte..

Dhiraj Mishra, sikkerhetseksperten som avdekket feilen, oppdaget at Telegram Messenger for Windows og Telegram for Desktop ikke tilbød verktøyet for å deaktivere Peer-to-Peer-samtaler (P2P), noe som betyr at IP-adressen til brukerne vil bli utsatt for eksponering når de ringer.

Hva er Peer-to-Peer Calling?

Telegram-appen tilbyr en funksjon som kalles peer-to-peer-anrop som kan aktiveres eller deaktiveres av brukere. Når P2P-funksjonen er deaktivert, blir alle anrop fra brukere rutet gjennom Telegrams servere for å skjule IP-adressen, men deaktivering av funksjonen fører til en svekkelse av lydkvaliteten under samtalen..

Hva var feilen??

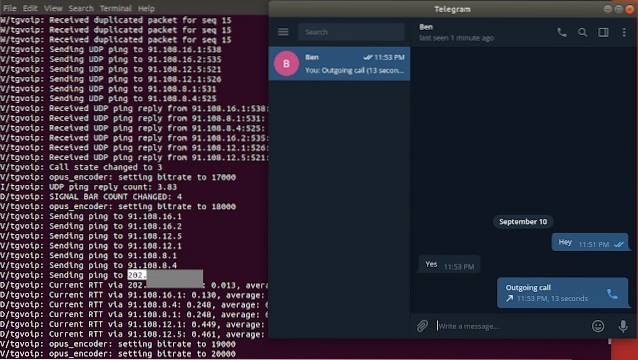

Telegram for Desktop og Telegram Messenger for Windows tilbyr ikke muligheten til å deaktivere slike samtaler, noe som betyr at IP-adressene kan oppfanges av en tredjepart. Sikkerhetsforskeren avslørte at hvis P2P-funksjonen ikke er deaktivert eller er fraværende, lekker Telegram-server-IP, samtalerens IP samt mottakerens IP. Så hvordan kan sårbarheten utnyttes? Vel, en hacker trenger bare å ringe deg på Telegrams stasjonære klient for å vite IP-adressen din.

Telegram fikser feilen

Sikkerhetseksperten rapporterte om sårbarheten overfor Telegram via en Proof of Concept (PoC) video, og selskapet lappet det snart ved å lansere en oppdatering som introduserte muligheten for å deaktivere P2P-innstillingene. Som en belønning for å finne feilen ble Mishra tildelt € 2000 som en bugpremie.

Gadgetshowto

Gadgetshowto

![Facebook Hacker Cup 2012 Vinner er Roman Andreev Fra Russland [Pics]](https://gadgetshowto.com/storage/img/images/facebook-hacker-cup-2012-winner-is-roman-andreev-from-russia-[pics]_6.jpg)