I takt med at antallet smarte, tilkoblede enheter øker, er bekymringene for personvern og sikkerhet på nettet, spesielt med overflaten av ransomware og andre skadelige angrep som dominerer overskriftene det siste året. Selv når verden prøver å gjenopprette fra WannaCry-løseprogrammet, Mirai-botnet og andre alvorlige angrep på skadelig programvare, har sikkerhetsforskere fra Armis Labs publisert en detaljert teknisk whitepaper som beskriver en alvorlig sårbarhet som potensielt kan etterlate milliarder Bluetooth-aktiverte enheter. utsatt for ekstern kjøring av kode og MiTM (Man-in-The-Middle) angrep. Så hvis du allerede er interessert i BlueBorne, er det her du trenger å vite om det, slik at du ikke ender opp med å bli et uvitende offer for nettkriminalitet:

Hva er BlueBorne?

Enkelt sagt, BlueBorne er en angrepsvektor som kan tillate cyberkriminelle å bruke Bluetooth-tilkoblinger til ta kontroll over målrettede enheter stille uten handling overhodet på en del av offeret. Det som virkelig er foruroligende er at det for en enhet å bli kompromittert trenger ikke å være paret med angriperens enhet, det trenger heller ikke å være satt til "oppdagbar" -modus. Så mange som åtte separate null-dagers sårbarheter (inkludert fire kritiske) kan brukes til hack inn på de fleste Bluetooth-enheter i bruk i dag, uavhengig av operativsystem. Hva det egentlig betyr, er at over 5 milliarder Bluetooth-aktiverte enheter fra hele verden er potensielt sårbare fra dette enorme sikkerhetshullet som ble beskrevet tidligere denne uken av IoT-fokusert sikkerhetsforskningsfirma, Armis Labs. I følge den tekniske papirboken som ble publisert av selskapet, er BlueBorne spesielt farlig ikke bare på grunn av sin enorme skala, men fordi smutthullene faktisk letter ekstern kjøring av kode så vel som Man-in-The-Middle-angrep..

Hvilke enheter / plattformer som potensielt er sårbare for BlueBorne?

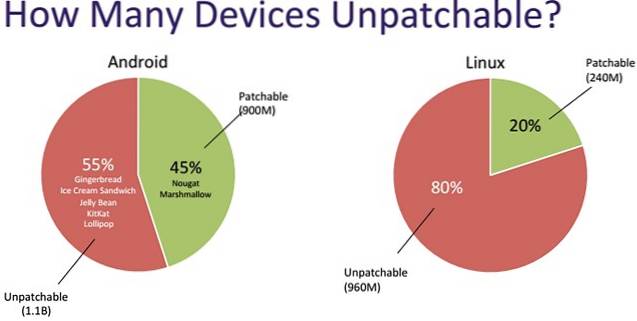

Som allerede nevnt, angriper BlueBorne-angrepvektoren potensielt milliarder Bluetooth-aktiverte smarttelefoner, stasjonære datamaskiner, underholdningssystemer og medisinsk utstyr som kjører på noen av de store databehandlingsplattformene, inkludert Android, iOS, Windows og Linux. Samlet sett er det anslagsvis 2 milliarder Android-enheter i verden i dag, nesten alle antas å ha Bluetooth-funksjoner. Legg til det anslagsvis 2 milliarder Windows-enheter, 1 milliard Apple-enheter og 8 milliarder IoT-enheter, og du vil vite hvorfor denne siste sikkerhetstrusselen er en så stor grunn til bekymring for forskere, produsenter og personvernforesatte for cybersikkerhet verden over. over. De to plattformene som er de mest sårbare for BlueBorne, er imidlertid Android og Linux. Det er fordi måten Bluetooth-funksjonaliteten er implementert i disse operativsystemene gjør dem svært utsatt for minnekorrupsjon utnytter som kan brukes til å kjøre nesten hvilken som helst ondsinnet kode eksternt, slik at angriperen potensielt kan få tilgang til sensitive systemressurser på kompromitterte enheter som ofte ikke klarer å kvitte seg med infeksjonen selv etter flere omstart.

Hvordan kan hackere utnytte sikkerhetsproblemet i BlueBorne-sikkerheten?

BlueBorne er en svært smittsom luftbåren angrepsvektor som har potensial til å spre seg fra enhet til enhet gjennom luft, noe som betyr at en enkelt kompromittert enhet i teorien kan infisere dusinvis av enheter rundt den. Det som gjør brukerne spesielt utsatt for trusselen er høyt privilegium som Bluetooth kjører med på alle operativsystemer, slik at angripere kan ha tilnærmet full kontroll over kompromitterte enheter. Når de er i kontroll, kan cyberkriminelle bruke disse enhetene til å tjene noen av deres skumle mål, inkludert cyberspionasje og datatyveri. De kan også installere ransomware eksternt eller innlemme enheten som en del av et stort botnet for å utføre DDoS-angrep eller begå andre cyberforbrytelser. Ifølge Armis “overgår BlueBorne-angrepsvektorene evnen til de fleste angrepsvektorer med gjennomtrengende sikre “luftgapte” nettverk som er koblet fra ethvert annet nettverk, inkludert internett ”.

Hvordan vite om enheten din påvirkes av BlueBorne?

I følge Armis, alle de store beregningsplattformene er berørt av BlueBorne-sikkerhetstrusselen på en eller annen måte, men noen av versjonene av disse operativsystemene er iboende mer sårbare enn andre.

-

Windows

Alle Windows-stasjonære datamaskiner, bærbare datamaskiner og nettbrett kjører Windows Vista og nyere versjoner av operativsystemet påvirkes av det såkalte "Bluetooth Pineapple" -sårbarheten som gjør det mulig for en angriper å utføre et Man-in-The-Middle-angrep (CVE-2017-8628).

-

Linux

Alle enheter som kjører på et operativsystem basert på Linux-kjernen (versjon 3.3-rc1 og nyere) er sårbar for sikkerhetsproblemet med ekstern kjøring av kode (CVE-2017-1000251). I tillegg påvirkes også alle Linux-enheter som kjører BlueZ av sikkerhetsproblemet med informasjonslekkasje (CVE-2017-1000250). Så effekten av BlueBorne-angrepsvektoren er ikke bare begrensede skrivebord i dette tilfellet, men også et bredt utvalg av smartklokker, TV-apparater og kjøkkenutstyr som driver det gratis og åpne kildekoden Tizen OS. Når det er tilfelle, sies det at enheter som Samsung Gear S3 smartklokke eller Samsung Family Hub kjøleskap er svært sårbare for BlueBorne, ifølge Armis.

-

iOS

Alle iPhone-, iPad- og iPod Touch-enheter som kjører iOS 9.3.5 eller tidligere versjoner av operativsystemet påvirkes av sårbarheten for ekstern kjøring av kode, som alle AppleTV-enheter som kjører tvOS versjon 7.2.2 eller lavere. Alle enheter som kjører iOS 10, bør være trygge fra BlueBorne.

-

Android

På grunn av Androids enorme rekkevidde og popularitet, er dette den ene plattformen som antas å være den mest berørte. I følge Armis, alle Android-versjoner, uten noen, er sårbare for BlueBorne, takket være fire forskjellige sårbarheter som finnes i operativsystemet. To av disse sårbarhetene tillater ekstern kjøring av kode (CVE-2017-0781 og CVE-2017-0782), en resulterer i informasjonslekkasje (CVE-2017-0785), mens en annen lar en hacker utføre en Man-in-The- Midtangrep (CVE-2017-0783). Ikke bare er smarttelefoner og nettbrett som kjører på Android, påvirket av trusselen, det er også smartklokker og andre bærbare enheter som kjører på Android Wear, TV-apparater og set-top-bokser som kjører på Android TV, samt underholdningssystemer som kjører på Android Auto, gjør BlueBorne til en av de mest omfattende og alvorlige angrepsvektorene som noensinne er dokumentert.

Hvis du har en Android-enhet, kan du også gå til Google Play Store og laste ned BlueBorne Sårbarhetsskanner-app som ble gitt ut av Armis for å hjelpe brukerne å sjekke om enheten deres er sårbar for trusselen.

Hvordan beskytte din Bluetooth-aktiverte enhet fra BlueBorne?

Mens BlueBorne er en av de mest omfattende og truende angrepsvektorene i nyere tid på grunn av sin store skala, er det måter du kan beskytte deg mot å bli et offer. Først og fremst, sørg for at Bluetooth er deaktivert på enheten når den ikke er i bruk. Så sørg for at din enheten er oppdatert med alle de nyeste sikkerhetsoppdateringene, og selv om det kanskje ikke hjelper deg i noen tilfeller, er det definitivt et utgangspunkt. Avhengig av operativsystemet til enheten du ønsker å beskytte, bør du ta følgende trinn for å sikre at dine personlige data ikke havner i feil hender..

-

Windows

Microsoft ga ut BlueBorne-sikkerhetsoppdateringen for operativsystemene 11. juli, så så lenge du har automatiske oppdateringer aktivert eller har oppdatert PCen manuelt de siste par månedene og installert alle de nyeste sikkerhetsoppdateringene, bør du være trygg mot disse truslene..

-

iOS

Hvis du bruker iOS 10 på enheten din, bør du ha det bra, men hvis du sitter fast på tidligere versjoner av operativsystemet (versjon 9.3.5 eller eldre), er enheten din sårbar til Apple gir ut en sikkerhetsoppdatering for å fikse problemet.

-

Android

Google ga ut BlueBorne-løsningene til sine OEM-partnere 7. august 2017. Plasterne ble også gjort tilgjengelig for brukere over hele verden som en del av september Security Update Bulletin, som ble offisielt utgitt 4. denne måneden. Så hvis du bruker en Android-enhet, gå til Innstillinger> Om enhet> Systemoppdateringer for å sjekke om leverandøren din ennå har rullet ut sikkerhetsoppdateringen for enheten din for september 2017. I så fall installerer du det raskt for å beskytte deg selv og Android-enheten din mot BlueBorne.

-

Linux

Hvis du kjører noen Linux-distro på PC-en din eller bruker en Linux-kjernebasert plattform som Tizen på dine IoT / tilkoblede enheter, kan det hende du må vente litt på at løsningen skal filtreres gjennom på grunn av koordinasjonen som kreves mellom Linux kernel security team og sikkerhetsteamene til de forskjellige uavhengige distrosene. Hvis du har den nødvendige tekniske kunnskapen, kan du lappe og gjenoppbygge BlueZ og kjernen selv ved å gå over her for BlueZ og her for kjernen..

I mellomtiden kan du bare deaktivere Bluetooth helt på systemet ditt ved å følge disse enkle trinnene:

- Svarteliste Bluetooth-modulene

printf "installer% s / bin / true \ n" bnep bluetooth btusb >> /etc/modprobe.d/disable-bluetooth.con- Deaktiver og stopp Bluetooth-tjenesten

systemctl deaktivere bluetooth.service systemctl maske bluetooth.service systemctl stopp bluetooth.service- Fjern Bluetooth-modulene

rmmod bnep rmmod bluetooth rmmod btusbHvis du får feilmeldinger som sier at andre moduler bruker disse tjenestene, må du først fjerne de aktive modulene før du prøver igjen.

SE OGSÅ: Hva er Bluetooth Mesh Networking og hvordan det fungerer?

BlueBorne: Den siste sikkerhetstrusselen som setter milliarder av Bluetooth-enheter i fare

Bluetooth Special Interest Group (SIG) har i stadig større grad fokusert på sikkerhet i nyere tid, og det er lett å se hvorfor. Med de høye privilegiene Bluetooth har i alle moderne operativsystemer, kan sårbarheter som BlueBorne skape kaos for millioner av uskyldige og intetanende mennesker over hele verden. Det som virkelig bekymrer sikkerhetseksperter, er det faktum at BlueBorne tilfeldigvis er en luftbåren trussel, noe som betyr at standard sikkerhetstiltak, som endepunktsbeskyttelse, mobildatabehandling, brannmurer og nettverkssikkerhetsløsninger, er praktisk talt hjelpeløs foran den, og ser ut som de er primært designet for å blokkere angrep som skjer over IP-tilkoblinger. Mens brukere ikke har kontroll over hvordan og når sikkerhetsoppdateringene rulles ut til enhetene sine, må du bare sørge for at du tar beskyttelsen som er nevnt i artikkelen, holde de tilkoblede enhetene dine rimelige sikre for nå. I alle fall er å holde Bluetooth-tilkoblingen din av mens den ikke er i bruk bare en standard sikkerhetspraksis som de fleste teknologikyndige følger uansett, så nå er det like bra en tid for resten av befolkningen å følge etter. Så nå som du har fått vite om BlueBorne, hva er tankene dine om emnet? Gi oss beskjed i kommentarfeltet nedenfor, fordi vi elsker å høre fra deg.

Gadgetshowto

Gadgetshowto

![Alt om iPhone 5 i sin offisielle trailer [Video]](https://gadgetshowto.com/storage/img/images/everything-about-iphone-5-in-its-official-trailer-[video].jpg)