Nettlesere - vi bruker dem alle, og mange mennesker (som din virkelig) bruker dem nesten utelukkende.

Selvfølgelig er en av de beste tingene med moderne nettlesere deres innebygde passordadministratorer. Med hvert nettsted som har sine egne regler for å opprette passord, kan brukere som oppretter pålogginger på flere nettsteder regelmessig finne administrasjon av disse forskjellige passordene et mareritt. Derfor har nettleserbaserte passordbehandlere blitt den mest brukte formen for lagring av passord. Når alt kommer til alt, hvem kan til og med huske alle påloggingene sine? Og selv om du kan, hvorfor vil du kaste bort tid på å skrive ut alt når nettleseren din kan fylle den automatisk for deg.

Og så kommer vi til problemet. Vi har kjent en stund om ikke-destruktive informasjonskapsler og sporere som følger brukere rundt mens de surfer. Det er i stor grad å gjøre med annonsebyråer og markedsføringsselskaper som prøver å bygge en gigantisk database med brukere, fanger inn data om deres interesser, demografi og mer, slik at de kan enten selge dette til andre firmaer eller bruke det til målrettede annonser..

Men angripere med mer ondsinnede intensjoner kan bruke de samme sporerne for å hacke passordene dine i passordadministratorene.

I følge Princeton University Researchers Gunes Acar, Steven Englehardt og Arvind Narayanan, legger ganske mange nettsteder inn sporingsskript som misbruker påloggingsadministratorer for nettlesere for å trekke ut brukerens e-postadresse og passord..

Mens det faktum at påloggingsadministratorer for nettlesere kan utnyttes av ondsinnet kode ved hjelp av XSS for å stjele brukerlegitimasjon, har det vært kjent lenge, hevder forskerne at dette er første gang noen har funnet ut at påloggingsadministratorene blir brukt til spore brukere også.

Slik fungerer angrepet, så enkle som vi kan lage dem:

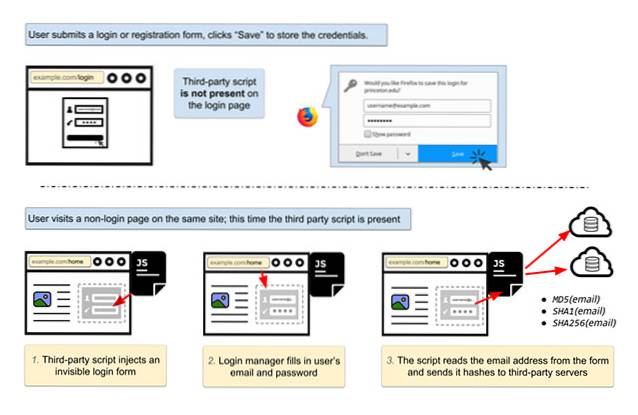

- En bruker registrerer seg på et nettsted, og lagrer påloggingsinformasjonen sin i nettleserens innebygde påloggingsbehandling.

- Brukeren navigerer til en annen webside på samme side, men denne gangen er sporingsskriptet til stede for å stjele informasjon.

- Hva skriptet gjør, er å legge inn et falskt påloggingsfelt på siden. Mange nettlesere fyller automatisk på påloggingsfelt uten brukerinteraksjon i det hele tatt, og noen, som Chrome, fyller dem automatisk så snart brukeren laster inn siden. Uansett blir påloggingsfeltet fylt ut.

- Skriptet fortsetter deretter med å fange påloggingsinformasjonen, og sender hashes av e-posten tilbake til serveren for sporing.

Nå oppstår spørsmålet, hvorfor hasjer? Svaret er enkelt. For det meste kan det antas at en brukers e-post ikke endres i løpet av deres levetid. En hash er altså en permanent måte å spore brukeren på flere nettsteder, plattformer og til og med på mobilapper som de bruker e-postene sine på. Denne informasjonen brukes av sporerne til å lage en forseggjort database med brukere basert på flere faktorer, slik at de enkelt kan målrette brukere for å vise annonser, og mer ondsinnede hensikter, hvis de vil. For eksempel bruker brukere ofte den samme kombinasjonen av e-post og passord for forskjellige nettsteder. Så hvis en angriper knekker ett passord tilknyttet en e-post, kan de også få tilgang til andre kontoer ved å bare bruke de samme passordene eller variantene med mindre endringer.

Forskerne fant to skript som stjal data ved hjelp av denne teknikken, og skummelt nok, skriptene ble innebygd i 1110 av Alexa's topp 1 million nettsteder.

Adthink, et av selskapene som bruker skriptene, inneholder ifølge forskerne svært detaljerte kategorier for brukerdata det samler inn, inkludert ting som utdanning, yrke, hårfarge, øyenfarge, nettoinntekt og mer. Den inneholder til og med kategorier som alkohol og tobakk.

Sårbarheter som denne er ikke noe nytt; de har faktisk vært kjent og diskutert i minst 11 år. Nettleserleverandører jobber imidlertid ikke med det, for så vidt brukeropplevelsen går, fungerer alt bra - nettleseren fyller automatisk ut passord i påloggingsfelt, brukere sparer tid og kan bruke komplekse passord som i hovedsak forbedrer sikkerheten på nettet..

Så hva kan vi gjøre med dette? Forskerne nevner tre forskjellige måter å takle et problem som dette.

- Nettstedsbyggere kan plassere påloggingsskjemaer på separate underdomener, og forhindre at autofyll fungerer på andre nettsider som kan ha tilknyttet tredjeparts sporingsskript..

- Brukere kan bruke annonseblokkere og antisporingsutvidelser for automatisk å blokkere disse skriptene.

- Nettlesere kan (og bør) tillate brukere å deaktivere autofyllfunksjonalitet helt. Det høres litt ekstremt ut, men hvis en bruker er bekymret for dataene sine, er det sannsynligvis det beste alternativet å deaktivere autofyll.

Angrepet er ganske enkelt å utføre, og et som har alvorlige personvernkonsekvenser for brukeren. Hvis du er interessert i å finne ut hvordan det fungerer, kan du sjekke det ut i aksjon i denne demoen.

I tillegg er det lurt å bygge en vane for god passordpraksis. Ikke gjenta det samme passordet på tvers av nøkkelinnlogginger. Fortsett å endre dem med jevne mellomrom og sørg for at de ikke består av lett identifiserbare ord eller tall som fødselsdato eller 12345678, eller forby Gud, ordet, passordet!

Så hva synes dere? Føler du at autofyll er en alvorlig personverntrussel i dag og i dag, og bruker du autofyll uansett? Gi oss beskjed i kommentarene nedenfor.

Gadgetshowto

Gadgetshowto