Siden Linux er et open source-prosjekt, er det vanskelig å finne sikkerhetsfeil i kildekoden, ettersom tusenvis av brukere aktivt fortsetter å sjekke og fikse det samme. På grunn av denne proaktive tilnærmingen, selv når en feil oppdages, lappes den umiddelbart. Det var derfor det var så overraskende da en utnyttelse ble oppdaget i fjor som har unnsluppet den nøye aktsomhetskontrollen fra alle brukerne de siste 9 årene. Ja, du leste det riktig, selv om utnyttelsen ble oppdaget i oktober 2016, hadde den eksistert inne i Linux-kjernekoden siden siste 9 år. Denne typen sårbarhet, som er en type rettighetsopptrappingsfeil, er kjent som Dirty Cow-sårbarheten (Linux-kjernekatalogkatalognummer - CVE-2016-5195).

Selv om dette sårbarheten ble lappet for Linux en uke etter at den ble oppdaget, lot den alle Android-enhetene være sårbare for denne utnyttelsen (Android er basert på Linux-kjernen). Android lappet fulgte i desember 2016, men på grunn av den fragmenterte naturen til Android-økosystemet, er det fortsatt mange Android-enheter som ikke har mottatt oppdateringen og forblir sårbare for den. Det som er mer skremmende er at en ny Android-malware kalt ZNIU ble oppdaget for bare et par dager tilbake, som utnytter sårbarheten i Dirty Cow. I denne artikkelen vil vi se grundig på sårbarheten i Dirty Cow og hvordan den blir misbrukt på Android av ZNIU malware..

Hva er sårbarhet i skitne kuer?

Som nevnt ovenfor er Dirty Cow sårbarhet en type utnyttelse av privilegier som kan brukes til gi superbrukerprivilegium til hvem som helst. I utgangspunktet, ved å bruke dette sikkerhetsproblemet, kan enhver bruker med ondsinnet hensikt gi seg selv et superbrukerprivilegium, og dermed ha fullstendig root-tilgang til offerets enhet. Å få rottilgang til et offer-enhet gir angriperen full kontroll over enheten, og han kan trekke ut alle dataene som er lagret på enheten, uten at brukeren blir noe klokere.

Hva er ZNIU og hva skitten ku har å gjøre med det?

ZNIU er den første innspilte skadelige programvaren for Android som bruker Dirty Cow-sårbarheten for å angripe Android-enheter. Den skadelige programvaren bruker Dirty Cow-sårbarheten for å få rottilgang til offerets enheter. Foreløpig har malware blitt oppdaget å gjemme seg i mer enn 1200 spill- og pornografiske apper for voksne. På tidspunktet for publiseringen av denne artikkelen har det blitt funnet at mer enn 5000 brukere i 50 land er berørt av den.

Hvilke Android-enheter er sårbare for ZNIU?

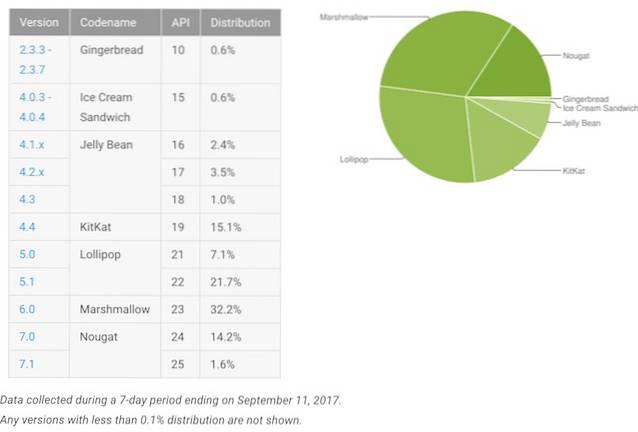

Etter oppdagelsen av Dirty Cow-sårbarheten (oktober 2016), ga Google ut en oppdatering i desember 2016 for å løse dette problemet. Imidlertid, den oppdateringen ble utgitt for Android-enheter som kjørte på Android KitKat (4.4) eller over. I følge bruddet på Android OS-distribusjonen fra Google, kjører mer enn 8% av Android-smarttelefonene fortsatt på lavere versjoner av Android. Av de som kjører på Android 4.4 til Android 6.0 (Marshmallow), er det bare de enhetene som er sikre som har mottatt og installert sikkerhetsoppdateringen i desember for enhetene deres.

Det er mange Android-enheter som har potensial til å bli utnyttet. Imidlertid kan folk trøste seg med at ZNIU bruker en noe modifisert versjon av Dirty Cow-sårbarheten, og det har derfor blitt funnet at den bare lykkes mot de Android-enhetene som bruker ARM / X86 64-biters arkitektur. Likevel, hvis du er en Android-eier, ville det være bedre å sjekke om du har installert sikkerhetsoppdateringen i desember eller ikke.

ZNIU: Hvordan fungerer det?

Etter at brukeren har lastet ned en ondsinnet app som har blitt infisert med ZNIU malware, når de starter appen, blir ZNIU malware vil automatisk kontakte og koble til kommandoen og kontrollen (C&C) servere for å få oppdateringer hvis tilgjengelig. Når den har oppdatert seg selv, vil den bruke privilegieopptrappingen (Dirty Cow) for å få rottilgang til offerets enhet. Når den har rottilgang til enheten, vil den høste brukerens informasjon fra enheten.

For øyeblikket bruker skadelig programvare brukerinformasjonen for å kontakte offerets nettverksoperatør ved å utgjøre seg som brukeren selv. Når den er godkjent, vil den utføres SMS-baserte mikrotransaksjoner og samle inn betaling gjennom transportørens betalingstjeneste. Skadelig programvare er intelligent nok til å slette alle meldingene fra enheten etter at transaksjonene har funnet sted. Dermed har offeret ingen anelse om transaksjonene. Generelt utføres transaksjonene for svært små beløp ($ 3 / måned). Dette er en annen forholdsregel som angriperen tar for å sikre at offeret ikke oppdager pengeoverføringene.

Etter sporing av transaksjonene ble det funnet at penger ble overført til et dummy-selskap med base i Kina. Siden operatørbaserte transaksjoner ikke er autorisert til å overføre penger internasjonalt, er det bare brukerne som er berørt i Kina som vil lide av disse ulovlige transaksjonene. Imidlertid vil brukerne utenfor Kina fortsatt ha skadelig programvare installert på enheten sin, som kan aktiveres når som helst eksternt, noe som gjør dem til potensielle mål. Selv om de internasjonale ofrene ikke lider av ulovlige transaksjoner, gir bakdøren angriperen en sjanse til å injisere mer ondsinnet kode i enheten.

Hvordan redde deg selv fra ZNIU malware

Vi har skrevet en hel artikkel om å beskytte Android-enheten din mot skadelig programvare, som du kan lese ved å klikke her. Den grunnleggende tingen er å bruke sunn fornuft og ikke installere appene fra ikke-klarerte kilder. Selv når det gjelder ZNIU-skadelig programvare, har vi sett at skadelig programvare blir levert til offerets mobil når de installerer pornografiske apper eller spillapper for voksne, som er laget av upålitelige utviklere. For å beskytte mot denne spesifikke skadelige programvaren, må du sørge for at enheten din er på den nåværende sikkerhetsoppdateringen fra Google. Utnyttelsen ble lappet med sikkerhetsoppdateringen fra desember (2016) fra Google, og derfor er alle som har den oppdateringen installert, trygge for ZNIU-skadelig programvare. Avhengig av din OEM, har du kanskje ikke mottatt oppdateringen, og derfor er det alltid bedre å være klar over alle risikoene og ta nødvendige forholdsregler fra din side. Igjen, alt du bør og ikke bør gjøre for å redde enheten fra å bli smittet av en skadelig programvare, er nevnt i artikkelen som er lenket ovenfor.

SE OGSÅ: Malwarebytes For Mac Review: Skal du bruke den?

Beskytt Android fra å bli smittet av skadelig programvare

De siste par årene har det vært en økning i malwareangrep på Android. Dirty Cow-sårbarhet var en av de største utnyttelsene som noensinne har blitt oppdaget, og å se hvordan ZNIU utnytter denne sårbarheten er bare forferdelig. ZNIU er spesielt bekymringsfullt på grunn av omfanget av enheter det påvirker, og den uhemmede kontrollen den gir til angriperen. Imidlertid, hvis du er klar over problemene og tar nødvendige forholdsregler, vil enheten din være sikker mot disse potensielt farlige angrepene. Så sørg først for at du oppdaterer de nyeste sikkerhetsoppdateringene fra Google så snart du får dem, og hold deg deretter unna upålitelige og mistenkelige apper, filer og lenker. Hva tror du man skal gjøre for å beskytte enheten mot angrep på skadelig programvare. Gi oss beskjed om dine tanker om emnet ved å slippe dem ned i kommentarfeltet nedenfor.

Gadgetshowto

Gadgetshowto

![Hilarious Santa's Google Search Tips Rap [Video]](https://gadgetshowto.com/storage/img/images/hilarious-santas-google-search-tips-rap-[video].jpg)