I disse dager virker noen teknologibedrifter mer opptatt av hvordan man kan utvide brukerbasen, enn å sikre serverne sine eller holde brukerdata private.

Vi har sett OnePlus og Xiaomi begge opererer usikre betalingsportaler, men det er nå blitt oppdaget at serveren til Truecaller Pay også var åpen for en stund siden.

Som rapportert av Redditor alltid_segge dette, hadde han tuddet rundt og komme over en sårbar server som ble brukt til Truecaller Pay-transaksjoner. Når du har tilgang til denne serveren, kan du i hovedsak se hver eneste transaksjon som ble fullført ved hjelp av UPI-basert Truecaller Pay.

Alle dataene dine er tilgjengelige

Den største bekymringen var imidlertid ikke at du var i stand til å se hver transaksjon i stedet, det var det personopplysningene - relatert til transaksjonen - var allment tilgjengelig for alle. Du kan se følgende via smutthullet på serveren:

- UPI virtuell betalingsadresse til avsender og mottaker,

- Kontonumre

- Kontosaldo til avsenderen,

- Transaksjonsstatus - suksess eller fiasko,

- Enhetsdetaljer - IMEI og IP-adresse

Dette er et alvorlig sikkerhetsmisbruk fra selskapets side, som umiddelbart ble informert om smutthullet av Redditor i går kveld.

Truecaller ga deretter ut en offisiell uttalelse (på Twitter) som sa det det var bare en testserver som ble “brukt til eksperimentell levering av nye tjenester” og ingen data hadde blitt brutt.

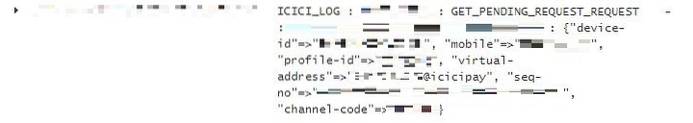

Men, alltid_ sier_ dette var ikke klar til å gi opp og svarte at serveren fortsatt var veldig i gang. Han inkluderte bevis på at det ikke var en testserver, da man tydelig kunne se 'produksjon' fremhevet i skjermbildet han la ut. Så vi bestemte oss for å komme i kontakt med ham for å grave dypere inn i sikkerhetsimplikasjonene av dette smutthullet.

Serveren er nå lappet

Mens vi diskuterte implikasjonene av dette smutthullet, Truecaller bekreftet at de har lappet sårbarheten. Selskapet sa at serveren faktisk er i produksjon (betyr at alle tjenester kjører av den), men all data man ser er ikke fra virkelige transaksjoner.

De legger til det det er et testmiljø, som er den viktigste grunnen til at UPI ID i skjermbildet vedlagt ovenfor er @icicipay og ikke @icici. Hvis serveren viste faktiske transaksjonsdetaljer, ville sistnevnte blitt brukt i VPA. Truecaller videre lagt til,

@icici er den som brukes i den nåværende versjonen av Truecaller, så det er derfor vi sier at @icicipay for tiden er i et testmiljø. Loggene du får tilgang til, tilhører en tjeneste under utvikling som ennå ikke er herdet med bankklassesikkerheten.

Mens vi vil rose Truecaller for å fikse dette problemet innen 24 timer, er spørsmålet hvorfor selskapet til og med skal teste nye tjenester på en usikret server. Ettersom det digitale landskapet i landet vokser ganske eksponentielt, må cybersikkerhetsstandarder også innhente for å holde personopplysningene våre sikre. Heldigvis er det ingenting å bekymre seg for når det gjelder Truecaller Pay, og du kan bruke det uten bekymringer.

Gadgetshowto

Gadgetshowto