Cyberkriminalitet har vokst sent, med ransomware-angrep (WannaCry, NotPetya), hackede databaser (Equifax, Sony, Yahoo) og programvare bakdører (Floxif / CCleaner, ShadowPad / NetSarang) som skaper overskrifter ofte. Mens omfanget og rekkevidden til disse angrepene er forbløffende, er faktum at nettkriminelle ikke bare er begrenset til å stjele data, identitet eller penger. Omfanget av forbrytelser i den virtuelle verden er like stort som det er i den virkelige verden, om ikke mer. En type cyberangrep som har vært i fokus sent, er DDoS, eller distribuert denial-of-service som ofte har delt white-hat hacker-samfunnet gjennom årene. Med den ledende CDN-tjenesteleverandøren Cloudflare som nå kunngjør gratis DDoS-beskyttelse for alle sine kunder, har den eldgamle debatten om 'etisk' DDoS vs ondsinnet DDoS startet igjen, med begge sider som kommer ut med full støtte for deres respektive argumenter. Med debatten om DDoS-angrep som raser over hele internett, la oss ta en detaljert titt på fenomenet i dag i et forsøk på å ikke bare lære mer om det, men også for å prøve å forstå hvorfor hacktivister og advokatgrupper for ytringsfrihet fortsetter å mislykkes i deres innsats for å komme til enighet om det i utgangspunktet:

Hva er DDoS og hvordan fungerer det?

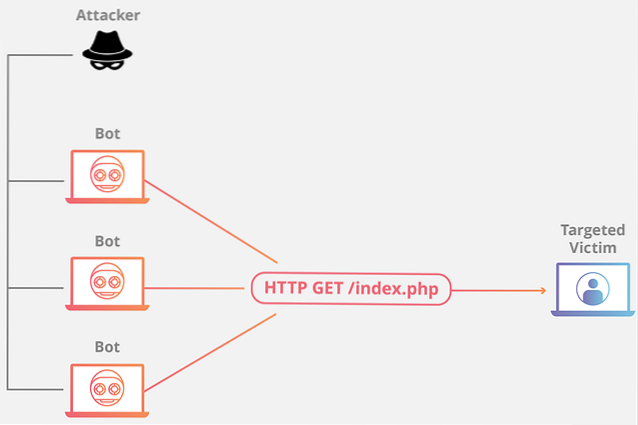

I de enkleste termer er et distribuert denial-of-service (DDoS) angrep et forsøk på å kunstig forstyrre normal funksjon av et nettsted eller nettverk ved å oversvømme målserveren med en overveldende mengde trafikk som enten bremser eller krasjer nettverket helt. Dette oppnås ved å bruke flere kompromitterte systemer som en del av det som kalles en 'botnet' som kan omfatte hvilken som helst nettilkoblet enhet, inkludert, men ikke begrenset til, datamaskiner, smarttelefoner og IoT-enheter. Black-hat hackere så vel som hacktivists bruker forskjellige sofistikerte verktøy for å utføre disse angrepene av ikke bare oversvømmer målserverne med en overdreven mengde trafikk, men også ved å bruke mer subtile og vanskelig å oppdage infiltrasjonsteknikker som retter seg mot kritisk nettverkssikkerhetsinfrastruktur, for eksempel brannmurer og IDS / IPS (Intrusion Detection / Prevention System).

Hva er DoS og hvordan skiller det seg fra DDoS?

Denial-of-service (DoS) -angrep er akkurat hva det høres ut for så vidt det er hindrer legitime brukere å få tilgang målrettede servere, systemer eller andre nettverksressurser. Som det er tilfelle med DDoS-angrep, vil en person eller personer som utfører et slikt angrep vanligvis oversvømme den målrettede infrastrukturen med et uforholdsmessig høyt volum overflødige forespørsler for å overvelde ressursene, og dermed gjøre det vanskelig eller til og med umulig for det berørte nettverket eller systemet for å svare på ekte forespørsler om service. For en sluttbruker er effekten av DoS ikke helt forskjellig fra DDoS, men i motsetning til den tidligere som vanligvis bruker en enkelt maskin og en enestående internettforbindelse for å gjennomføre angrepet, sistnevnte bruker flere kompromitterte enheter å oversvømme det tiltenkte målet, noe som gjør det utrolig vanskelig å oppdage og forhindre.

Hva er de forskjellige typene av DDoS-angrep??

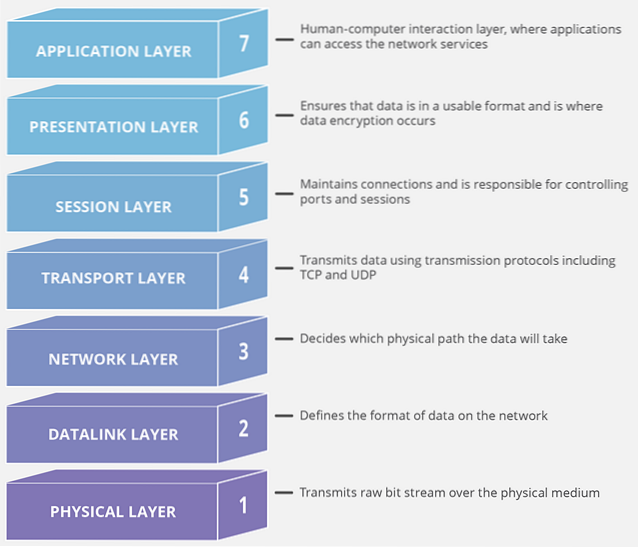

Som nevnt tidligere, bruker både nettkriminelle og hacktivister utallige angrepsvektorer for å utføre sine DDoS-angrep, men et stort flertall av disse angrepene vil for det meste falle inn under tre brede kategorier: Volumetriske eller båndbreddeangrep, protokollangrep. eller angrep fra staten og utmattelse, og angrep på applikasjonslag eller lag 7-angrep. Alle disse angrepene retter seg mot ulike komponenter i en nettverkstilkobling som består av 7 forskjellige lag, som vist på bildet nedenfor:

1. Volumetriske angrep eller båndbreddeangrep

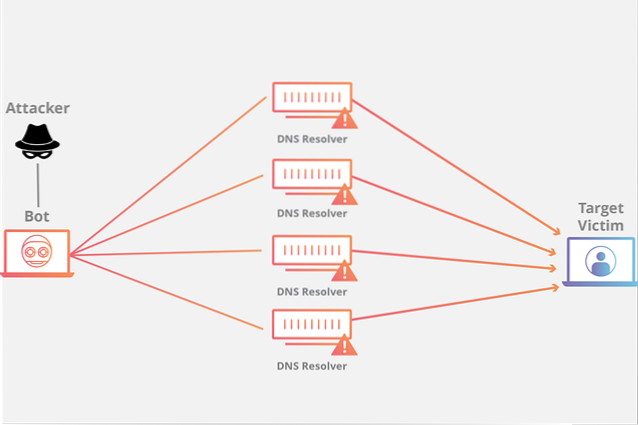

Det antas at disse typer angrep utgjør over halvparten av alle DDoS-angrep utført rundt om i verden hvert år. Det finnes forskjellige typer volumetriske angrep, med det vanligste User Datagram Protocol (UDP) flom, hvor en angriper sender et stort antall UDP-pakker til tilfeldige porter på en ekstern vert, noe som får serveren til å gjentatte ganger se etter og svare på ikke-eksisterende applikasjoner, og dermed gjøre den ikke svarer på legitim trafikk. Lignende resultater kan også oppnås ved å oversvømme en offer-server med ICMP (Internet Control Message Protocol) ekkoforespørsler fra flere IP-adresser som ofte er falske. Målserveren prøver å svare på hver og en av disse falske forespørslene i god tro, og til slutt bli overbelastet og ute av stand til å svare på ekte ICMP-ekkoforespørsler. Volumetriske angrep måles i bits per sekund (Bps).

2. Protokollangrep eller angrep fra staten

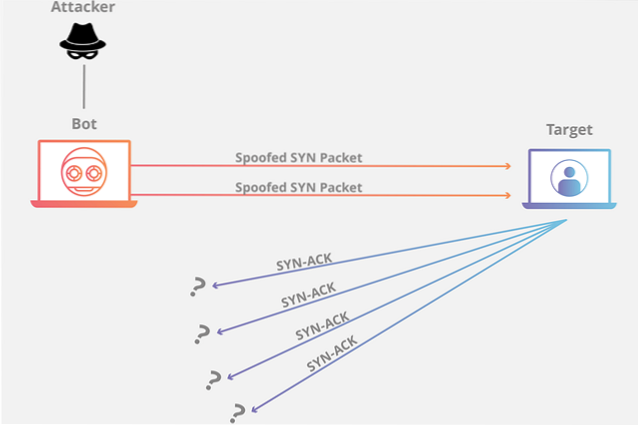

Protokollangrep, også kjent som State-Expressionion-angrep, bruker ikke bare nettverksapplikasjonsservernes tilkoblingstilstandstabell, men også andre infrastrukturkomponenter, inkludert mellomliggende ressurser, for eksempel belastningsbalansere og brannmurer. Disse typer angrep kalles protokollangrep fordi de mål svakheter i lag 3 og 4 i protokollstakken for å nå sitt mål. Selv banebrytende kommersielle enheter som er spesielt designet for å opprettholde tilstanden på millioner av forbindelser, kan bli sterkt påvirket av protokollangrep. Et av de mest kjente protokollangrepene er 'SYN-flommen' som utnytter 'treveis håndtrykkmekanismen' i TCP. Slik det fungerer, sender verten en flom av TCP / SYN-pakker, ofte med en forfalsket avsenderadresse, for å konsumere nok serverressurser til å gjøre det nesten umulig for legitime forespørsler å komme gjennom. Andre typer protokollangrep inkluderer Ping of Death, Smurf DDoS og fragmenterte pakkeangrep. Disse typer angrep måles i pakker per sekund (Pps).

3. Applikasjonslagsangrep eller Lag 7-angrep

Applikasjonslagsangrep, ofte referert til som lag 7-angrep med referanse til det syvende laget i OSI-modus, målretter laget der websider genereres skal leveres til brukere som sender HTTP-forespørslene. Ulike typer lag-7-angrep inkluderer de beryktede 'Slowloris'angrep, hvor angriperen sender et stort antall HTTP-forespørsler' sakte 'til en målserver, men uten å fullføre noen av forespørslene. Angriperen vil fortsette å sende flere overskrifter med små intervaller, og dermed tvinge serveren til å holde en åpen forbindelse for disse uendelige HTTP-forespørslene, og til slutt tilbringe nok ressurser til å gjøre systemet ikke svarer på gyldige forespørsler. Et annet populært lag 7-angrep er HTTP-flom angrep, der et stort antall falske HTTP-, GET- eller POST-forespørsler oversvømmer den målrettede serveren innen kort tid, noe som resulterer i tjenestenekt for legitime brukere. Siden applikasjonslagangrep vanligvis inkluderer å sende en unaturlig høy mengde forespørsler til en målserver, måles de i forespørsler per sekund (Rps).

I tillegg til single-vector-angrepene beskrevet ovenfor, er det også flervektorangrep som målretter mot systemer og nettverk fra en rekke forskjellige retninger samtidig, og dermed blir det stadig vanskeligere for nettverksingeniører å krysse ut omfattende strategier mot DDoS-angrep. Et slikt eksempel på et flervektorangrep er når en angriper kobler sammen DNS-forsterkning, som retter seg mot lag 3 og 4, med HTTP Flood som retter seg mot lag 7.

Hvordan beskytte nettverket ditt mot et DDoS-angrep

Siden de fleste DDoS-angrep fungerer ved å overvelde en målserver eller et nettverk med trafikk, er det første som må gjøres for å redusere DDoS-angrep. skille mellom ekte trafikk og ondsinnet trafikk. Imidlertid, som du forventer, er ting ikke så enkle, med tanke på den enorme variasjonen, kompleksiteten og sofistikasjonen av disse angrepene. Når det gjelder å beskytte nettverket ditt mot de nyeste og mest sofistikerte DDoS-angrepene, krever nettverksingeniører nøye utformede strategier for ikke å kaste babyen ut med badevannet. Fordi angripere vil gjøre sitt beste for å få sin ondsinnede trafikk til å virke normal, vil avbøtende forsøk som innebærer å begrense all trafikk begrense ærlig trafikk, mens et mer tillatende design vil gjøre det mulig for hackere å omgå mottiltak lettere. Når det er tilfelle, må man vedta en lagdelt løsning for å oppnå den mest effektive løsningen.

Før vi kommer til det tekniske må vi imidlertid forstå at siden de fleste DDoS-angrep i disse dager innebar å sperre av kommunikasjonsfeltene på en eller annen måte, er en av de åpenbare tingene å gjøre å beskytte deg selv og nettverket ditt er mer redundans: mer båndbredde og flere servere spredt over flere datasentre på tvers av forskjellige geografiske steder, som også fungerer som forsikring mot naturkatastrofer osv.

En annen viktig ting å gjøre er å følge noen av de beste metodene i bransjen når det gjelder DNS-serverne. Bli kvitt åpne resolvers er et av de kritiske første trinnene i forsvaret ditt mot DDoS, for hva nytter det med et nettsted hvis ingen i utgangspunktet kan løse domenenavnet ditt? Når det er tilfelle, må man se utover det vanlige dual-DNS-serveroppsettet som de fleste domeneregistratorer oppgir som standard. Mange selskaper, inkludert de fleste av de beste CDN-tjenesteleverandørene, tilbyr også forbedret DNS-beskyttelse ved hjelp av overflødige DNS-servere som er beskyttet bak samme type lastbalansering som nettet og andre ressurser er.

Mens de fleste nettsteder og blogger legger ut hosting til tredjeparter, velger noen å servere sine egne data og administrere sine egne nettverk. Hvis du tilhører den gruppen, involverer noen av de grunnleggende, men kritiske bransjepraksisene du må følge sette opp en effektiv brannmur og blokkere ICMP hvis du ikke trenger dem. Sørg også for at alle rutere dine slipper søppelpakker. Du bør også ta kontakt med Internett-leverandøren din for å sjekke om de kan bidra til å blokkere ønsket trafikk for deg. Vilkårene og betingelsene vil variere fra en ISP til en annen, så du må sjekke med deres nettverksoperasjonssentre for å se om de tilbyr slike tjenester for bedrifter. Generelt er følgende noen av trinnene som CDN-leverandører, ISP-er og nettverksadministratorer ofte bruker for å redusere DDoS-angrep:

Black Hole Routing

Black Hole Routing, eller Blackholing, er en av de mest effektive måtene å redusere et DDoS-angrep, men det trenger bare å implementeres etter riktig analyse av nettverkstrafikk og skape strenge restriksjonskriterier, da det ellers vil 'blackhole', eller rute all innkommende trafikk til en nullrute (blackhole) uavhengig av om det er ekte eller ondsinnet. Det vil teknisk omgå en DDoS, men angriperen vil ha oppnådd sitt mål om å forstyrre nettverkstrafikk uansett.

Prisbegrensning

En annen metode som ofte brukes for å redusere DDoS-angrep er 'Rate Limiting'. Som navnet antyder, innebærer det begrense antall forespørsler en server vil godta innen en spesifisert tidsramme. Det er nyttig for å stoppe nettskraper fra å stjele innhold og for å redusere brute force-påloggingsforsøk, men må brukes sammen med andre strategier for effektivt å kunne håndtere DDoS-angrep..

Web Application Firewall (WAF)

Selv om det ikke er nær nok i seg selv, omvendte fullmakter og WAFer er noen av de første trinnene man må ta for å redusere en rekke trusler, ikke bare DDoS. WAF hjelper til med å beskytte målnettverket mot lag 7-angrep fra filtrering av forespørsler basert på en serie regler som brukes til å identifisere DDoS-verktøy, men det er også svært effektivt for å beskytte servere mot SQL-injeksjon, skripting på tvers og forfalskning på tvers av nettstedet.

Anycast Network Diffusion

Content Delivery Networks (CDNs) bruker ofte Anycast-nettverk som en effektiv måte å redusere DDoS-angrep på. Systemet fungerer etter omdirigere all trafikk som er bestemt for et underangrepsnettverk til en serie distribuerte servere på forskjellige steder, og diffunderer derved den forstyrrende effekten av et forsøk på DDoS-angrep.

Hvordan foreslår Cloudflare å avslutte DDoS-angrep for godt med sin gratis DDoS-beskyttelse?

Et av de fremste nettverksleveringsnettverkene i verden, Cloudflare, kunngjorde nylig at det vil gi beskyttelse mot DDoS-angrep ikke bare til sine betalte kunder, men også til sine gratis klienter, uavhengig av angrepens størrelse og omfang. Som forventet har kunngjøringen, som ble gjort tidligere denne uken, skapt en hel del i bransjen, så vel som de globale teknologimediene, som vanligvis er vant til CDN-er, inkludert Cloudflare, enten sparker ut sine underangrepsklienter eller krever mer penger fra dem for fortsatt beskyttelse. Mens ofre til nå har måttet klare seg selv når de er angrepet, har løftet om gratis, ikke-målte DDoS-beskyttelse blitt mottatt varmt av blogger og bedrifter hvis nettsteder og nettverk fortsatt er truet for publisering av kontroversielt innhold.

Mens Cloudflares tilbud virkelig er revolusjonerende, er det en ting som må nevnes at tilbudet om gratis beskyttelse uten måling gjelder bare for lag 3 og 4 angrep, mens lag 7-angrep fremdeles bare er tilgjengelige for betalte planer som starter på $ 20 per måned.

Hvis vellykket, hva vil Cloudflares tilbud bety for 'Hacktivism'?

Som forventet har Cloudflares kunngjøring gjenopplivet debatten blant hacktivister og internetsikkerhetseksperter om etisk hacking og ytringsfrihet. Mange hacktivistgrupper, som Chaos Computer Club (CCC) og Anonymous, har lenge hevdet at det er nødvendig å iscenesette 'digitale protester' mot nettsteder og blogger som sprer hatefull propaganda og storslått - ofte voldelig - ideologier. Når det er tilfelle, har disse gruppene av aktivist-hackere, eller hacktivister, har ofte målrettet mot terror nettsteder, nynazistiske blogger og barnepornesalgere med DDoS-angrep, med det siste havaristen som den høyreekstreme 'Daily Stormer' -bloggen som berømmet det nylige drapet på en menneskerettighetsaktivist i Charlottesville, Virginia, av en høyreekstremist.

Mens noen, som Cloudflare-sjef Mattew Prince, og EFF (Electronic Frontier Foundation) har kritisert hacktivister for å forsøke å dempe ytringsfriheten med DDoS-angrep, hevder tilhengere av hacktivisme at deres digitale protester mot avskyelige ideologier ikke er annerledes enn å fylle et torg eller holder en sit-in linje med "Occupy" -bevegelsen som startet med den berømte Occupy Wall Street-protesten 17. september 2011, og brakte global oppmerksomhet til økende sosio-økonomisk ulikhet over hele verden.

Mens noen kanskje hevder det DDoS er et verktøy for ekte protest, la etiske hackere handle raskt mot terrorister, bigots og pedofile for å ta deres umoralske (og ofte ulovlige) innhold offline for godt, slike angrep har også en mørk side. Undersøkende journalister og varslere har ofte vært mål for slike angrep tidligere, og det var først i fjor at nettstedet til cybersikkerhetsjournalist, Brian Krebs, ble tatt ned av et massivt DDoS-angrep som målte vanvittige 665 Gbps på sitt høydepunkt. . Krebs hadde tidligere rapportert om en israelsk DDoS-for-hire-tjeneste kalt vDOS, noe som resulterte i arrestasjonen av to israelske statsborgere, og angrepet ble antatt å være gjengjeldelse..

SE OGSÅ: 7 Topp Cloudflare-alternativer for nettstedet ditt

DDoS-angrep og Cloudflares plan om å gjøre dem til fortiden

Til tross for Cloudflares dristige påstander om å gjøre DDoS-angrep til noe hvis fortiden, hevder mange eksperter at det ikke er teknologisk mulig å gjøre DDoS-angrep helt foreldet på dette stadiet. Mens gigantiske selskaper som Facebook eller Google har nødvendige infrastrukturavskedigelser for å sikre at de aldri lider av slike angrep, kan utvidelse av slik beskyttelse til hvert eneste sted under solen utgjøre en utfordring for selv de største CDN-ene. Prins har imidlertid hevdet at Cloudflare er i stand til å absorbere "alt som internett kaster på oss", så bare tiden vil vise om DDoS-angrep vil bli sendt til historiens annaler for godt, eller om hacktivistsgrupper vil være i stand til å omgå noen av mottiltak for å fortsette sitt moralske korstog mot vold, hat og urettferdighet.

Gadgetshowto

Gadgetshowto

![En parodi på sosiale medier [Video]](https://gadgetshowto.com/storage/img/images/a-parody-of-social-media-[video].jpg)